Este é o último artigo de uma série completa sobre os pilares do NIST® Cybersecurity Framework 2.0. Desta vez, exploraremos de perto o pilar “governar” e forneceremos dicas para os CISOs avaliarem a eficácia de suas ações diárias de cibersegurança.

Se não acompanhou nossa série, leia o primeiro artigo: NIST® Cybersecurity Framework: identificando ameaças cibernéticas.

Por dentro do NIST® Cybersecurity Framework

Recapitulando, O NIST® (National Institute of Standards and Technology) é uma agência governamental dos Estados Unidos que fornece diretrizes e padrões técnicos para diversas áreas, incluindo a cibersegurança.

O Instituto tem desempenhado um papel crucial no estabelecimento de padrões para a segurança cibernética. Ao adotar essas diretrizes, as organizações podem criar um ambiente mais seguro, identificando e gerenciando riscos de maneira eficaz, promovendo a padronização e a consistência nas práticas de cibersegurança, seja em empresas iniciantes na implementação de cibersegurança ou com práticas já robustas de proteção.

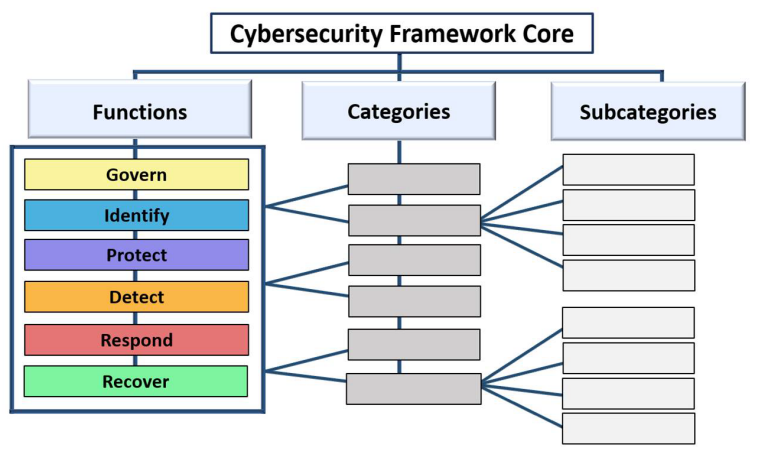

O NIST® 2.0 se concentra em seis pilares principais para fortalecer a postura de segurança de uma organização: identificar, proteger, detectar, responder, recuperar e governar.

Enquanto o primeiro pilar, “identificar”, ajuda a determinar o atual risco de segurança cibernética da organização, identificando e gerenciando os ativos e sistemas, o pilar “proteger” aborda a capacidade de proteger esses ativos para prevenir ou diminuir a probabilidade e o impacto de eventos adversos de segurança cibernética, bem como aumentar a probabilidade de aproveitar as oportunidades.

O pilar seguinte, “detectar”, permite a descoberta e análise de anomalias e eventos adversos que podem indicar que incidentes estão acontecendo. É quando os possíveis ataques e comprometimentos de segurança cibernética são encontrados e analisados.

Já as ações do pilar “responder” servem para conter os efeitos de um ataque cibernético. Ou seja, todas as atividades que abrangem o gerenciamento de incidentes, análise, mitigação, relatórios e ações de comunicação.

O pilar “governar” estabelece, comunica e monitora as estratégias, expectativas e a política de gestão de riscos de segurança cibernética da organização. Vamos explorá-lo em detalhes a seguir.

O pilar é subdividido em seis categorias que, juntas, colaboram para proteger os ecossistemas digitais. Vamos entender cada uma delas:

- Contexto organizacional

Nesta etapa, é o momento de compreender as circunstâncias, ou seja, a missão, as expectativas das partes interessadas, as dependências e os requisitos legais, regulatórios e contratuais que envolvem as decisões de gestão de risco de segurança cibernética da organização. Na prática:

- A missão organizacional é compreendida e informa a gestão de riscos de segurança cibernética.

- As partes interessadas internas e externas são compreendidas e suas necessidades e expectativas em relação ao gerenciamento de riscos de segurança cibernética são compreendidas e consideradas.

- Os requisitos legais, regulamentares e contratuais relativos à segurança cibernética — incluindo obrigações de privacidade e liberdades civis — são compreendidos e geridos.

- Os objetivos, capacidades e serviços críticos dos quais as partes interessadas externas dependem ou esperam da organização são compreendidos e comunicados.

- Os resultados, capacidades e serviços dos quais a organização depende são compreendidos e comunicados.

- Estratégia de gestão de risco

As prioridades, restrições, tolerância ao risco, declarações de apetite e suposições da organização são estabelecidas, comunicadas e usadas para dar suporte às decisões de risco operacional. Na prática:

- Os objetivos de gestão de riscos são estabelecidos e acordados pelas partes interessadas da organização.

- As vulnerabilidades e a tolerância ao risco são estabelecidas, comunicadas e mantidas.

- As atividades e os resultados da gestão de riscos de segurança cibernética estão incluídos nos processos de gestão de riscos empresariais.

- A direção estratégica que descreve as opções apropriadas de resposta ao risco é estabelecida e comunicada.

- As linhas de comunicação em toda a organização são estabelecidas para riscos de segurança cibernética, incluindo riscos de fornecedores e outros terceiros.

- Um método padronizado para calcular, documentar, categorizar e priorizar riscos de segurança cibernética é estabelecido e comunicado.

- Oportunidades estratégicas (ou seja, riscos positivos) são caracterizadas e incluídas nas discussões sobre riscos de segurança cibernética organizacional.

- Funções, responsabilidades e autoridades

Aqui, as funções, responsabilidades e autoridades de segurança cibernética para promover a responsabilização, a avaliação de desempenho e a melhoria contínua são estabelecidas e comunicadas. Na prática:

- A liderança organizacional é responsável e responsabilizada pelo risco de segurança cibernética e promove uma cultura consciente dos riscos.

- As funções, responsabilidades e autoridades relacionadas à gestão de riscos de segurança cibernética são estabelecidas, comunicadas, compreendidas e aplicadas.

- Os recursos adequados são alocados de acordo com a estratégia de risco de segurança cibernética, funções, responsabilidades e políticas.

- A segurança cibernética está incluída nas práticas de recursos humanos.

- Política

É o momento de definir a política de segurança cibernética organizacional. Na prática:

- A política de gestão de riscos de segurança cibernética é estabelecida com base no contexto organizacional, na estratégia de segurança cibernética e nas prioridades e é comunicada e aplicada.

- A política para gerenciar riscos de segurança cibernética é também revisada, atualizada, comunicada e aplicada para refletir mudanças em requisitos, ameaças, tecnologia e missão organizacional.

- Supervisão

Nesta etapa, os resultados das atividades e do desempenho da gestão de riscos de segurança cibernética em toda a organização são usados para informar, melhorar e ajustar a estratégia de gestão de riscos. Na prática:

- Os resultados da estratégia de gestão de risco de segurança cibernética são revistos para informar e ajustar a estratégia e a direção.

- A estratégia de gestão de riscos de segurança cibernética é revista e ajustada para garantir a cobertura dos requisitos e riscos organizacionais.

- O desempenho da gestão de risco de segurança cibernética organizacional é avaliado e revisado para ajustes necessários.

- Gestão de riscos da cadeia de suprimentos de segurança cibernética

É quando os processos de gerenciamento de risco da cadeia de suprimentos cibernética são identificados, estabelecidos, gerenciados, monitorados e aprimorados pelas partes interessadas da organização. Na prática:

- Os objetivos e processos de gerenciamento de risco da cadeia de suprimentos de segurança cibernética são estabelecidos e acordados pelas partes interessadas da organização.

- As funções e responsabilidades de segurança cibernética para fornecedores, clientes e parceiros são condicionais, comunicadas e coordenadas internas e externas.

- A gestão de riscos da cadeia de fornecimento de segurança cibernética é integrada à gestão de riscos empresariais e de segurança cibernética, à avaliação de riscos e aos processos de melhoria.

- Os fornecedores são conhecidos e priorizados por criticidade.

- Os requisitos para abordar os riscos de segurança cibernética nas cadeias de suprimentos são estabelecidos, priorizados e integrados em contratos e outros tipos de acordos com fornecedores e outros terceiros relevantes.

- O planejamento e a devida diligência são realizados para reduzir riscos antes de entrar em relacionamentos formais com fornecedores ou terceiros.

- Os riscos representados por um fornecedor, seus produtos e serviços e outros terceiros são compreendidos, registrados, priorizados, avaliados, respondidos e monitorados ao longo do relacionamento.

- Fornecedores relevantes e outros terceiros são incluídos nas atividades de planejamento, resposta e recuperação de incidentes.

- As práticas de segurança da cadeia de suprimentos são integradas aos programas de segurança cibernética e gerenciamento de riscos empresariais, e seu desempenho é monitorado durante todo o ciclo de vida do produto e serviço de tecnologia.

- Os planos de gestão de risco da cadeia de fornecimento de segurança cibernética incluem disposições para atividades que ocorrem após a conclusão de uma parceria ou acordo de serviço.

Como o CISO sabe que o pilar “governar” foi implementado com sucesso?

Para saber se o pilar “governar” do NIST Cybersecurity Framework foi implementado com sucesso, use o seguinte checklist:

- Existe uma estrutura de governança documentada, definindo claramente políticas, normas e responsabilidades de segurança cibernética?

- As políticas de segurança estão alinhadas com os objetivos estratégicos e valores da organização?

- Os papéis e responsabilidades de todos os envolvidos na governança de segurança, incluindo o CISO, a liderança executiva e o conselho, estão bem definidos e documentados?

- A organização realiza avaliações de risco regulares para identificar, priorizar e tratar riscos de segurança cibernética?

- Existem processos para garantir que as políticas de segurança estão sendo seguidas e que a organização está em conformidade com regulamentações e padrões aplicáveis?

- O CISO informa regularmente a alta administração e o conselho sobre o status de segurança e riscos, e estes participam ativamente na tomada de decisões estratégicas de segurança?

- Sua organização possui um programa robusto de treinamento e conscientização para todos os funcionários sobre práticas de segurança?

- Existem KPIs (indicadores de desempenho) e KRIs (indicadores de risco) definidos para monitorar a eficácia da governança de segurança e a exposição ao risco?

- A sua organização realiza auditorias internas e externas para revisar a eficácia da governança de segurança e assegurar conformidade?

- A governança de segurança é continuamente revisada e aprimorada com base em lições aprendidas, feedback de auditorias e mudanças no cenário de ameaças?

Dê o próximo passo: implemente o NIST® Cybersecurity Framework

Agora que você já conhece a importância desse framework de segurança tão indispensável, continue explorando o passo a passo para uma implementação de sucesso e conheça o nosso portfólio de produtos orientado pelo NIST® Cybersecurity Framework.

Baixe o material para começar a elevar sua segurança cibernética.

Converse com um de nossos especialistas para conhecer a solução ideal para proteger o seu negócio.

Acesse também nossas redes sociais: