Este é o quinto artigo de uma série completa sobre os pilares do NIST® Cybersecurity Framework 2.0. Neste artigo, exploraremos de perto o pilar “recuperar” e forneceremos dicas para os CISOs avaliarem a eficácia de suas ações de cibersegurança.

Leia o primeiro artigo da série: NIST® Cybersecurity Framework: identificando ameaças cibernéticas.

Entendendo o NIST® Cybersecurity Framework

Recapitulando rapidamente, O NIST® (National Institute of Standards and Technology) é uma agência governamental dos Estados Unidos que fornece diretrizes e padrões técnicos para diversas áreas, incluindo a cibersegurança.

O Instituto tem desempenhado um papel crucial no estabelecimento de padrões para a segurança cibernética. Ao adotar essas diretrizes, as organizações podem criar um ambiente mais seguro, identificando e gerenciando riscos de maneira eficaz, promovendo a padronização e a consistência nas práticas de cibersegurança, seja em empresas iniciantes na implementação de cibersegurança ou com práticas já robustas de proteção.

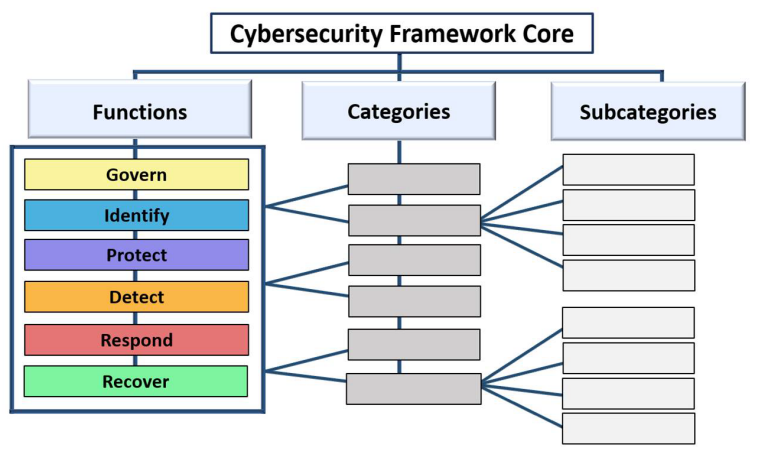

O NIST® 2.0 se concentra em seis pilares principais para fortalecer a postura de segurança de uma organização: identificar, proteger, detectar, responder, recuperar e governar.

Enquanto o primeiro pilar, “identificar”, ajuda a determinar o atual risco de segurança cibernética da organização, identificando e gerenciando os ativos e sistemas, o pilar “proteger” aborda a capacidade de proteger esses ativos para prevenir ou diminuir a probabilidade e o impacto de eventos adversos de segurança cibernética, bem como aumentar a probabilidade de aproveitar as oportunidades.

O pilar seguinte, “detectar”, permite a descoberta e análise de anomalias e eventos adversos que podem indicar que incidentes estão acontecendo. É quando os possíveis ataques e comprometimentos de segurança cibernética são encontrados e analisados.

Já as ações do pilar “responder” servem para conter os efeitos de um ataque cibernético. Ou seja, todas as atividades que abrangem o gerenciamento de incidentes, análise, mitigação, relatórios e ações de comunicação.

O próximo pilar, “recuperar”, é responsável por restaurar os ativos afetados por um incidente cibernético. Continue a leitura para se aprofundar.

O pilar é subdividido em duas categorias que, juntas, colaboram para proteger os ecossistemas digitais. Vamos entender cada uma delas:

1. Execução do plano de recuperação de incidentes

Nesta etapa, as atividades de restauração são realizadas para garantir a disponibilidade operacional de sistemas e serviços afetados por incidentes de segurança cibernética.

Na prática:

- A parte de recuperação do plano de resposta a incidentes é executada uma vez iniciada a partir do processo de resposta a incidentes.

- As ações de recuperação são selecionadas, delimitadas, priorizadas e executadas.

- A integridade dos backups e outros ativos de restauração é verificada antes de usá-los para restauração.

- As funções críticas da missão e a gestão de riscos de segurança cibernética são consideradas para estabelecer normas operacionais pós-incidente.

- A integridade dos ativos restaurados é verificada, os sistemas e serviços são restaurados e o status operacional normal é confirmado.

- O fim da recuperação do incidente é declarado com base em critérios e a documentação relacionada ao incidente é concluída.

2. Comunicação de recuperação de incidentes

Nesta categoria, as atividades de restauração são coordenadas com partes internas e externas.

Na prática:

- As atividades de recuperação e o progresso na restauração das capacidades operacionais são comunicados às partes interessadas internas e externas designadas.

- As atualizações públicas sobre a recuperação de incidentes são compartilhadas usando métodos e mensagens aprovados.

Como o CISO sabe que o pilar “recuperar” foi implementado com sucesso?

O CISO deve avaliar uma série de práticas e processos que garantem a capacidade da organização de restaurar operações normais após um incidente de segurança. Primeiramente, é importante que haja um plano de recuperação documentado, que descreva as etapas e procedimentos necessários para restaurar sistemas, dados e serviços afetados.

Este plano deve ser regularmente testado, atualizado e conhecido por toda a equipe envolvida no processo de recuperação.

Confira o checklist para avaliação:

- Plano de recuperação documentado: existe um plano de recuperação formal, atualizado e acessível à equipe?

- Testes regulares do plano de recuperação: o plano de recuperação é testado periodicamente por meio de simulações e exercícios?

- Eficiência na restauração de sistemas e dados: a organização é capaz de restaurar backups de forma rápida e segura, minimizando o tempo de inatividade?

- Monitoramento do tempo de recuperação (MTTR): o Mean Time to Recovery está sendo medido e está alinhado com os objetivos de resiliência da empresa?

- Procedimentos de comunicação durante a recuperação: existem processos claros de comunicação com todas as partes interessadas (clientes, fornecedores, acionistas) durante a fase de recuperação?

- Alinhamento com o plano de continuidade de negócios: o plano de recuperação está integrado com o plano de continuidade de negócios da organização?

- Revisões pós-incidente: após cada incidente, há uma análise pós-incidente para identificar falhas e oportunidades de melhoria no processo de recuperação?

- Documentação das lições aprendidas: as lições aprendidas com incidentes anteriores estão documentadas e são usadas para ajustar o plano de recuperação?

- Aprimoramento contínuo: o plano de recuperação é revisado e aprimorado regularmente com base em testes e experiências anteriores?

Quer implementar o NIST® Cybersecurity Framework?

Agora que você já conhece a importância desse framework de segurança tão indispensável, continue explorando o passo a passo para uma implementação de sucesso e conheça o nosso portfólio de produtos orientado pelo NIST® Cybersecurity Framework.

Baixe o material para começar a elevar sua segurança cibernética.

Converse com um de nossos especialistas para conhecer a solução ideal para proteger o seu negócio.

Acesse também nossas redes sociais: