Este é o terceiro artigo de uma série completa sobre os pilares do NIST® Cybersecurity Framework 2.0. Desta vez, exploraremos de perto o pilar “detectar” e forneceremos dicas para os CISOs avaliarem a eficácia de suas ações de cibersegurança.

Leia o primeiro artigo da série: NIST® Cybersecurity Framework: identificando ameaças cibernéticas.

O que é o NIST® Cybersecurity Framework?

Recapitulando brevemente, O NIST® (National Institute of Standards and Technology) é uma agência governamental dos Estados Unidos que fornece diretrizes e padrões técnicos para diversas áreas, incluindo a cibersegurança.

O Instituto tem desempenhado um papel crucial no estabelecimento de padrões para a segurança cibernética. Ao adotar essas diretrizes, as organizações podem criar um ambiente mais seguro, identificando e gerenciando riscos de maneira eficaz, promovendo a padronização e a consistência nas práticas de cibersegurança, seja em empresas iniciantes na implementação de cibersegurança ou com práticas já robustas de proteção.

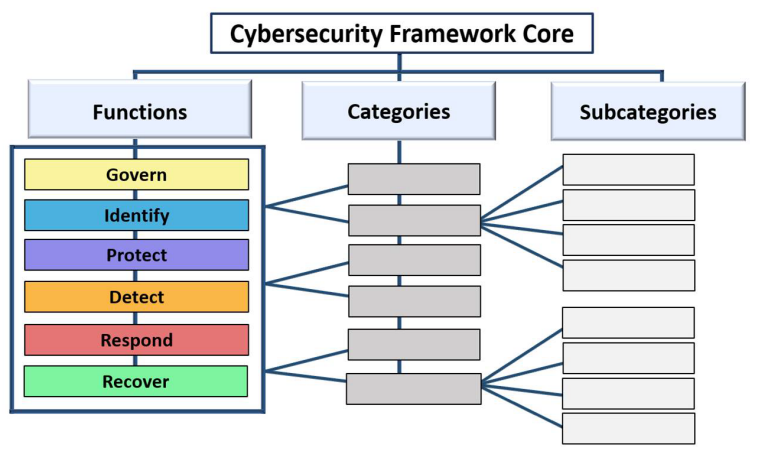

O NIST® 2.0 se concentra em seis pilares principais para fortalecer a postura de segurança de uma organização: identificar, proteger, detectar, responder, recuperar e governar.

Enquanto o pilar “identificar” ajuda a determinar o atual risco de segurança cibernética da organização, identificando e gerenciando os ativos e sistemas, o pilar “proteger” aborda a capacidade de proteger esses ativos para prevenir ou diminuir a probabilidade e o impacto de eventos adversos de segurança cibernética, bem como aumentar a probabilidade de aproveitar as oportunidades.

Já as ações do pilar “detectar” permitem a descoberta e análise de anomalias e eventos adversos que podem indicar que incidentes estão acontecendo. É quando os possíveis ataques e comprometimentos de segurança cibernética são encontrados e analisados.

O pilar é subdividido em duas categorias que, em conjunto, colaboram para proteger os ecossistemas digitais. Vamos entender cada uma delas:

1. Monitoramento contínuo

Os ativos são monitorados para encontrar anomalias, indicadores de comprometimento e outros eventos potencialmente adversos.

Na prática:

- Redes, serviços de rede e o ambiente físico são monitorados para encontrar eventos potencialmente adversos.

- A atividade dos funcionários e o uso da tecnologia são monitorados.

- As atividades e serviços do provedor de serviços externo também são monitorados para encontrar eventos adversos.

- Hardware e software de computação, ambientes de execução e seus dados são monitorados constantemente.

2. Análise de eventos adversos

Nesta etapa, as anomalias, indicadores de comprometimento e outros eventos potencialmente adversos são analisados para caracterizar os eventos e detectar incidentes de segurança cibernética.

Na prática:

- Os eventos potencialmente adversos são analisados para compreender as próximas ações.

- As informações são correlacionadas de várias fontes.

- O impacto estimado e o escopo dos eventos adversos são compreendidos.

- As informações sobre eventos adversos são fornecidas à equipe e às ferramentas autorizadas.

- A inteligência sobre ameaças cibernéticas e outras informações contextuais são integradas à análise.

- Os incidentes são declarados quando os eventos adversos atendem aos critérios que foram definidos.

Como o CISO sabe que o pilar “detectar” foi implementado com sucesso?

Se você estabelece indicadores de desempenho claros, como o tempo médio para detectar incidentes, a proporção de eventos anômalos identificados em relação ao total de eventos monitorados e a frequência de falsos positivos comparada a detecções reais você está no caminho certo.

Confira o checklist para avaliação:

- Monitoramento contínuo: a organização possui sistemas de monitoramento contínuo e em tempo real para identificar atividades suspeitas, como SIEM (Security Information and Event Management), IDS/IPS (Intrusion Detection/Prevention Systems) e outras ferramentas de monitoramento de rede, endpoints, tecnologias e sistemas?

- Testes regulares: realiza testes regulares, como exercícios de detecção de ameaças, simulações de ataque e avaliações de penetração para garantir que as ferramentas de detecção estão funcionando conforme esperado?

- Documentação e relatórios: há documentação clara dos processos de detecção e relatórios regulares estão sendo gerados para revisar o desempenho das capacidades de detecção?

Responder afirmativamente a esses critérios sugere que a função “Detectar” foi implementada com sucesso na sua organização, contribuindo para uma defesa robusta contra incidentes cibernéticos.

Quer implementar o NIST® Cybersecurity Framework?

Agora que você já conhece a importância desse framework de segurança tão indispensável, continue explorando o passo a passo para uma implementação de sucesso e conheça o nosso portfólio de produtos orientado pelo NIST® Cybersecurity Framework.

Baixe o material para começar a elevar sua segurança cibernética.

Converse com um de nossos especialistas para conhecer a solução ideal para proteger o seu negócio.

Acesse também nossas redes sociais: