Este é o segundo artigo de uma série completa sobre os pilares do NIST® Cybersecurity Framework 2.0. Exploraremos de perto o pilar “proteger” e forneceremos dicas para os CISOs avaliarem a eficácia de suas ações de cibersegurança.

+++ Leia o primeiro artigo da série: NIST® Cybersecurity Framework: identificando ameaças cibernéticas.

Recapitulando, O NIST® (National Institute of Standards and Technology) é uma agência governamental dos Estados Unidos que fornece diretrizes e padrões técnicos para diversas áreas, incluindo a cibersegurança.

O Instituto tem desempenhado um papel crucial no estabelecimento de padrões para a segurança cibernética. Ao adotar essas diretrizes, as organizações podem criar um ambiente mais seguro, identificando e gerenciando riscos de maneira eficaz, promovendo a padronização e a consistência nas práticas de cibersegurança, seja em empresas iniciantes na implementação de cibersegurança ou com práticas já robustas de proteção.

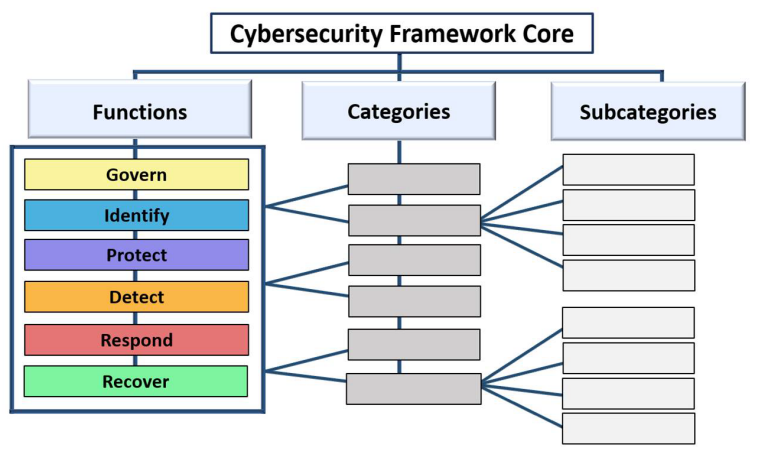

O NIST® 2.0 se concentra em seis pilares principais para fortalecer a postura de segurança de uma organização: identificar, proteger, detectar, responder, recuperar e governar.

Protegendo ecossistemas digitais

Enquanto o pilar “identificar” ajuda a determinar o atual risco de segurança cibernética da organização, identificando e gerenciando os ativos e sistemas, o pilar “proteger” aborda a capacidade de proteger esses ativos para prevenir ou diminuir a probabilidade e o impacto de eventos adversos de segurança cibernética, bem como aumentar a probabilidade de aproveitar as oportunidades.

Ou seja, a organização deve desenvolver e implementar as proteções apropriadas para garantir a entrega de serviços de infraestrutura crítica.

O pilar é subdividido em 5 categorias que, em conjunto, colaboram para proteger os ecossistemas digitais. Vamos entender cada uma delas:

1. Gerenciamento de identidade, autenticação e controle de acesso

O acesso a todos os ativos e instalações associadas é limitado a usuários, processos e dispositivos autorizados e é gerenciado de forma consistente com o risco avaliado de acesso não autorizado a atividades e transações autorizadas.

Na prática:

- Identidades e credenciais de usuários, serviços e hardware autorizados são gerenciados pela organização.

- As identidades são comprovadas e vinculadas a credenciais com base no contexto das interações.

- Usuários, serviços e hardware são autenticados.

- A identidades são protegidas e verificadas.

- As autorizações e permissões de acesso são gerenciadas incorporando princípios de separação de funções e privilégios mínimos.

- O acesso físico aos ativos é gerenciado, monitorado e aplicado de acordo com o risco.

2. Conscientização e treinamento

Nesta etapa, o NIST® Cybersecurity Framework define que os funcionários da organização recebam conscientização e treinamento em segurança cibernética para que possam desempenhar suas atividades relacionadas à cibersegurança.

Na prática:

- Todos recebem treinamento e conscientização para executar suas tarefas levando em conta os riscos cibernéticos.

- Profissionais em funções especializadas recebem conscientização e treinamento para que possuam o conhecimento e as habilidades para executar tarefas relevantes, tendo em mente os riscos de segurança cibernética.

3. Segurança de dados

Aqui, os dados são gerenciados de acordo com a estratégia de risco da organização para proteger a confidencialidade, integridade e disponibilidade das informações.

Na prática:

- A confidencialidade, integridade e disponibilidade dos dados em repouso, em trânsito e em uso são protegidas.

- Os backups de dados são criados, protegidos, mantidos e testados.

4. Segurança da plataforma

O hardware, software e serviços de plataformas físicas e virtuais são gerenciados de acordo com a estratégia de risco da organização para proteger sua confidencialidade, integridade e disponibilidade.

Na prática:

- As práticas de gerenciamento de configuração são estabelecidas e aplicadas.

- O software e hardware são mantidos, substituídos e removidos de acordo com o risco.

- Os registros de log são gerados e disponibilizados para monitoramento contínuo.

- A instalação e execução de software não autorizado são impedidas.

- As práticas seguras de desenvolvimento de software são integradas e seu desempenho é monitorado durante todo o ciclo de vida do desenvolvimento de software.

5. Resiliência da infraestrutura tecnológica

Nesta subcategoria, as arquiteturas de segurança são gerenciadas de acordo com a estratégia de risco da organização para proteger a confidencialidade, a integridade e a disponibilidade dos ativos, bem como a resiliência organizacional.

Na prática:

- Redes e ambientes são protegidos contra acesso e uso lógico não autorizado.

- Os ativos tecnológicos da organização são protegidos contra ameaças ambientais.

- São implementados mecanismos para atingir os requisitos de resiliência em situações normais e adversas.

- Capacidade de recursos adequada para garantir que a disponibilidade seja mantida.

Como o CISO sabe que o pilar “proteger” foi implementado com sucesso?

Para saber se este pilar está realmente funcionando, imagine um escudo invisível protegendo tudo o que é importante na sua organização – desde os dados críticos até os usuários e a infraestrutura.

Esse escudo é composto por várias camadas de proteção, e o sucesso na implementação do pilar “Proteger” pode ser visto em como essas camadas se mantêm firmes diante das ameaças cibernéticas.

Checklist para avaliação:

- Controle de acessos: acesso seguro e limitado aos recursos críticos?

- Proteção de dados: dados sensíveis criptografados e com backups regulares?

- Proteção de infraestrutura: Firewalls, IDS/IPS, segmentação e patching aplicados adequadamente?

- Educação de usuários: existe programas de conscientização e treinamentos eficazes?

- Manutenção de Segurança: existe monitoramento contínuo e respostas automáticas a ameaças?

- Políticas de Segurança: as políticas estão bem documentadas, atualizadas e auditadas regularmente?

Responder afirmativamente a esses critérios sugere que a função “Proteger” foi implementada com sucesso na sua organização, contribuindo para uma defesa robusta contra incidentes cibernéticos.

Quer implementar o NIST® Cybersecurity Framework?

Agora que você já conhece a importância desse framework de segurança tão indispensável, continue explorando o passo a passo para uma implementação de sucesso e conheça o nosso portfólio de produtos orientado pelo NIST® Cybersecurity Framework.

Baixe o material para começar a elevar sua segurança cibernética.

Converse com um de nossos especialistas para conhecer a solução ideal para proteger o seu negócio.

Acesse também nossas redes sociais: